Veel van onze klanten gebruiken WordPress als CMS voor hun website. En dat is niet zo gek, want WordPress is makkelijk in gebruik, er zijn ontzettend veel thema's en plugins voor beschikbaar, en het aantal mensen en sites waar je terecht kunt voor meer informatie is groot. Twee maanden geleden maakte WordPress nog bekend dat maar liefst een derde van alle websites wereldwijd op WordPress draait! Deze populariteit zorgt er helaas ook voor dat WordPress een interessant doelwit voor hackers is. Het is daarom belangrijk om je WordPress site goed te beveiligen, en in deze blogpost geef ik je daar een aantal tips voor. Voordat we op de tips overgaan, kijken we eerst waarom hackers graag toegang willen krijgen tot websites, inclusief die van jou.

Waarom worden websites gehackt?

Veel website-eigenaren denken misschien dat hun eigen website zo klein of onbelangrijk is, dat deze geen interessant doelwit voor hackers zou zijn. Ik moet je helaas teleurstellen. Eigenlijk is vrijwel elke website interessant om te hacken. Het gaat er vaak om hoe meer websites er worden gehackt, hoe dichter de hacker bij zijn of haar doel komt. Deze doelen zijn vaak financieel of politiek getind. Een aantal type hacks zijn:

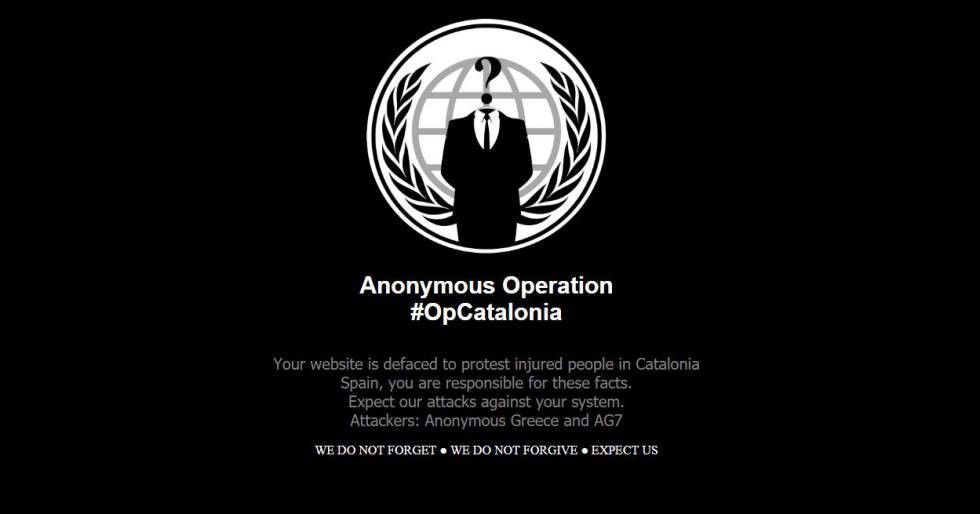

- Defacement: hiermee wordt een website weggehaald en vervangen door een door de hacker gemaakte pagina, met daarop bijvoorbeeld een politieke leus waar hij of zij meer aandacht voor wil hebben.

- Spam versturen: de hacker kan ook een programma op de website installeren wat gebruikt kan worden om spam te versturen naar vele email adressen.

- Verspreiding van virussen: wat soms ook voorkomt is dat de hacker een stukje code aan de website toevoegt, waardoor de computer van de bezoeker op de gehackte website wordt geinfecteerd met een virus.

- SEO spam: met type hack voegt de hacker linkjes en content toe om de populariteit van andere websites in zoekmachines en het aantal bezoekers op die websites te vergroten.

- Aanvallen uitvoeren op internet: ten slotte kan de hacker ook tools installeren op de website die kan worden gebruikt om een DDoS-aanval uit te voeren op het internet. Als de hacker honderden tot duizenden websites heeft gehackt en die tegelijkertijd een bepaalde website laat bezoeken, kan de hacker hiermee die website plat laten leggen doordat er in 1x zoveel verkeer op af komt.

Nu we weten waarom hackers het interessant vinden om ook toegang te krijgen tot jouw website, geef ik je hieronder 5 tips om je WordPress site beter te beveiligen.

Tip 1: zorg voor een goede login beveiliging

De makkelijkste manier om toegang te krijgen tot een website voor een hacker, is dat hij of zij gewoon kan inloggen met een gebruikersnaam en wachtwoord. Een aantal suggesties om de login van WordPress beter te beveiligen:

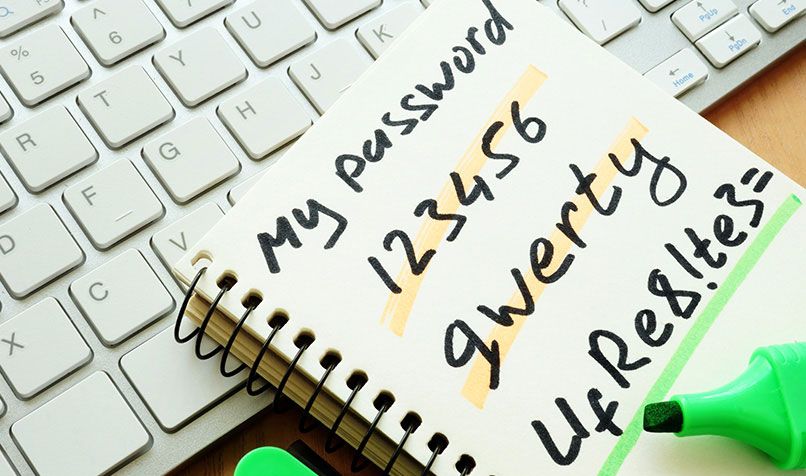

- Gebruik een goed en moeilijk-te-raden wachtwoord

Je kunt via deze website een moeilijk wachtwoord genereren. Heb je moeite om zo'n wachtwoord te onthouden? Gebruik dan een password manager. Bij XXL gebruiken we met veel plezier 1password. Er zijn ook gratis alternatieven, zoals LastPass. Let er daarnaast op dat je in elk geval nooit wachtwoorden hergebruikt voor meerdere websites of online diensten. Mocht er ooit eens een bepaalde dienst gehackt zijn en je wachtwoord onderschept worden, dan zijn hackers wel zo slim om dat wachtwoord ook op andere plekken te proberen. - Verander je gebruikersnaam

De standaard gebruikersnaam om als admin in te loggen op een WordPress site is: admin. Dat weten hackers natuurlijk ook, en ze zullen dan ook proberen met deze gebruikersnaam toegang te krijgen - ze hoeven dan alleen het wachtwoord nog te raden. Op deze pagina kun je lezen hoe je de admin gebruikersnaam kunt aanpassen. - Voeg tweestaps-authenticatie toe voor het inloggen

Ten slotte is het aan te raden om tweestaps-authenticatie (in het Engels: two step authentication) toe te voegen aan het inlogproces voor je WordPress site. Nadat je bent ingelogd met een gebruikersnaam en wachtwoord, wordt er dan nog additioneel om een code gevraagd die een app op je telefoon genereerd. Zo is het alleen hebben van het juiste wachtwoord niet voldoende om binnen te komen. Een goede plugin waarmee je tweestaps-authenticatie kunt instellen is deze.

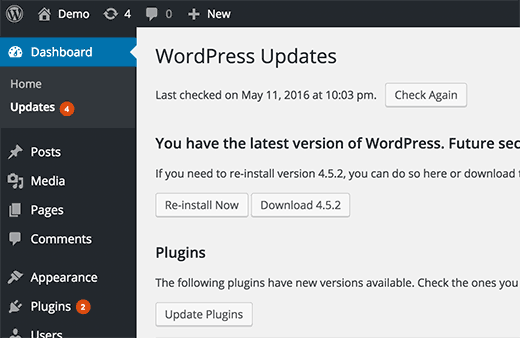

Tip 2: houd WordPress, plugins en thema's up-to-date en veilig

Regelmatig worden er veiligheidslekken gevonden in WordPress, plugins en thema's. Deze veiligheidslekken worden in updates gedicht. Omdat veiligheidslekken openbaar worden gemaakt, zullen hackers proberen misbruik te maken van deze lekken om via die web toegang te krijgen tot websites. Het is daarom heel erg belangrijk dat je regelmatig de beschikbare updates installeert. Niet alleen voor WordPress zelf, maar ook voor alle plugins en thema's die je gebruikt.

En nog extra opmerking over plugins en thema's: wees voorzichtig met via welke website je deze plugins en thema's download. Gebruik alleen betrouwbare websites, en het gratis en illegaal downloaden van premium thema's en plugins is al helemaal uit den boze. Vaak zit er malware en allerlei achterdeurtjes in deze downloads verstopt.

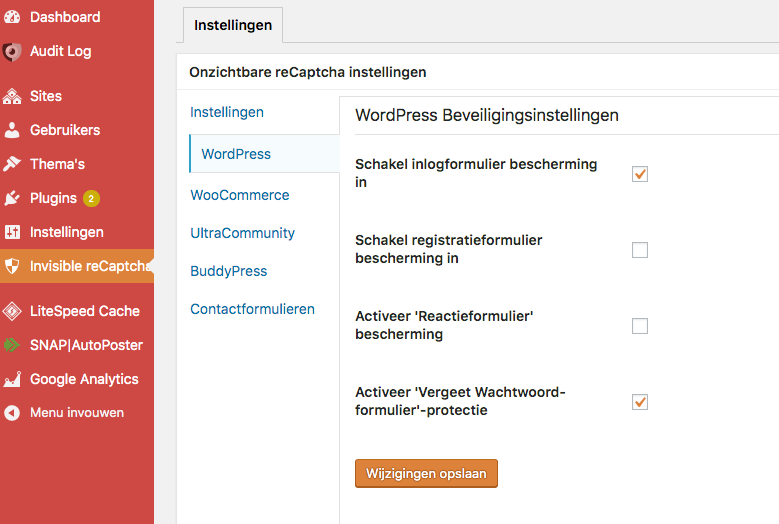

Tip 3: installeer de "invisible reCaptcha" plugin

Je WordPress site maakt vaak gebruik van een aantal formulieren. Denk bijvoorbeeld aan:

- Het formulier om in te loggen

- Het formulier om je aan te melden op de website

- Het contactformulier

- Het formulier om een nieuw wachtwoord op te vragen, als je deze vergeten bent

- Het formulier om een comment of review op een pagina achter te laten

Hackers kunnen botjes schrijven die deze formulieren "aanvallen" en misbruiken om toegang te krijgen tot je website, of om spam te verspreiden via het comment- of contactformulier. Om je hier tegen te wapenen, kun je de invisible reCaptcha plugin installeren. Elke keer als een formulier wordt ingevuld, analyseert deze plugin hoe risicovol de actie is. Mocht het verdacht zijn, dan moet de bezoeker een "challenge" uitvoeren om te laten zien dat hij of zij geen robot is. Alleen als deze challenge succesvol is, wordt het formulier verzonden.

Tip 4: kies een betrouwbare hosting provider voor je website

Je kunt de voordeur (je WordPress site) nog zo goed beveiligd hebben, maar als de achterdeur (je hosting provider) open staat - kunnen hackers alsnog gewoon binnenkomen. Het is daarom belangrijk dat je een goede en betrouwbare hosting provider kiest. Natuurlijk adviseren wij van WC Eend, ons eigen product WC Eend - maar een aantal zaken waar je op moet letten zijn:

- Houd je hosting provider de servers up-to-date?

Het is belangrijk dat je hoster het besturingssyteem op de server, het control panel, de PHP versie en MySQL versie up-to-date houdt. In al deze onderdelen worden regelmatig veiligheidslekken gevonden en gedicht. - Is je website beveiligd met een SSL certificaat?

Een SSL certificaat zorgt ervoor dat verkeer tussen de gebruiker van een website en de server waar deze website op staat, versleuteld is. Zo kunnen derden dit verkeer niet inzien en afluisteren. Een SSL certificaat herken je aan het groene slotje in de adresbalk en aan https:// in plaats van http:// in het begin van de URL. Bij XXL krijgen alle domeinnamen in je hostingpakket gratis een SSL certificaat. - Maakt je hosting provider regelmatig backups en kun je daar ook zelf gebruik van maken?

Mocht het dan toch een keer misgaan en wordt je website gehackt, dan is het goed dat je terug kunt vallen op gemaakte backups. Controleer of je hoster backups maakt, hoe lang deze worden bewaard, en hoe je deze zelf terug kunt zetten. Bij XXL kun je zelf backups terugzetten in het control panel van je hostingpakket, van 1 t/m 10 dagen terug. - Scant en verwijdert je hoster op kwaadwaardige software?

Een hacker probeert vaak kleine programmaatjes te plaatsen op een hostingpakket, waarmee hij een achterdeur openzet en zo verder toegang te krijgen tot de website. Ook kunnen zulke kwaadaardige programmaatjes worden gebruikt om spam te versturen of aanvallen uit te voeren op het internet. Deze programmaatjes worden malware of exploits genoemd. Bij XXL scannen we automatisch elk bestand dat wordt geplaatst of gewijzigd, en dat bestand vergelijken we met een database die vol staat met vaak gebruikte malware en exploits. Mocht het bestand voorkomen in de database, dan zetten we het bestand direct in quarantaine.