Afgelopen week hadden we zo nu en dan helaas te maken met een DDoS-aanval, waardoor ons netwerk en onze hostingdiensten soms niet bereikbaar waren.

Het ging hier om een DDoS-aanval met een enorme omvang, namelijk 500-600 Gbit/s. Dit is zo'n 10% van al het Nederlandse internetverkeer samen op een gemiddelde dag, en maakt het een van de grotere DDoS-aanvallen die hebben plaatsgevonden. Een "standaard" DDoS-aanval komt vaak niet verder dan 50 Git/s, dus deze aanval was 10x zo groot.

In deze blogpost vertel ik wat er precies aan de hand was, en welke maatregelen we hebben genomen en gaan nemen om zulke grotere DDoS-aanvallen beter te kunnen afweren. Maar ik begin met een korte introductie wat een DDoS-aanval precies is, en waarom zulke aanvallen worden uitgevoerd.

Wat is een DDoS-aanval, en waarom vinden DDoS-aanvallen plaats?

DDoS staat voor Distributed Denial-of-Service, en tijdens een DDoS-aanval wordt de totale beschikbare capaciteit van servers en netwerk aangevallen. Er komen een enorm aantal verzoeken vanaf honderden tot duizenden computers tegelijkertijd op het netwerk af. Het resultaat is dat deze servers en netwerk dan "vol lopen" en dan niet meer bereikbaar zijn. Het is een dreiging die bestaat voor alle online diensten en websites.

Vaak wordt bij een DDoS-aanval een zogenoemd 'botnet' gebruikt. Een botnet is een grote groep op afstand bestuurbare computers, die via (stiekem geïnstalleerde) malware onder controle staan van een kwaadwillende. Deze kwaadwillende kan al deze computers dan de opdracht geven een bepaald netwerk tegelijkertijd aan te vallen, en zo een lawine aan serververzoeken veroorzaken.

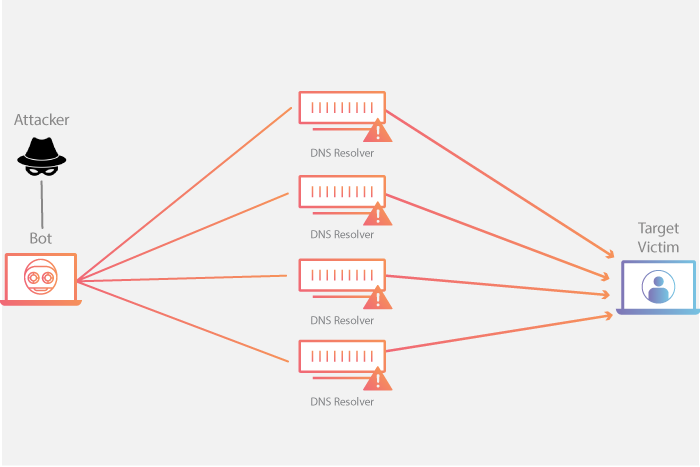

In ons geval werd "DNS amplication" gebruikt als DDoS-aanval. Hierbij heeft de kwaadwillende de controle over een groot aantal lekke DNS servers. De aanvaller hoefde slechts een klein datapakketje als opdracht naar de DNS servers te versturen, wat resulteerde in een veel groter datapakketje richting het slachtoffer (= amplification).

Er kunnen verschillende redenen zijn waarom een DDoS-aanval wordt uitgevoerd. We weten niet wat de reden van deze specifieke aanval was, maar het kan zijn dat een aanvaller een bepaald bedrijf/website onder druk wilde zetten, of dat er een politieke of ideologische motivatie was om een bepaalde website plat te leggen. Het is waarschijnlijk dat slechts 1 website het doelwit was, maar door de DDoS-aanval gingen er honderdduizenden websites en servers uit de lucht.

Wat gebeurde er precies?

De zware DDoS-aanval begon op vrijdag 4 november. De initiële aanval hadden we binnen enkele uren onder controle. Daarna is de aanval tijdens het weekend er na nog enkele malen teruggekomen, waardoor ons netwerk zo nu en dan onbereikbaar was. De aanval is zondagavond uiteindelijk helemaal gestopt.

- De aanval was gericht op een bepaalde IP-range die door VPS-klanten wordt gebruikt. Dat zijn klanten die een eigen server hebben.

- De aanval werd niet alleen op het ene IP-adres van het slachtoffer uitgevoerd, maar op alle 255 IP-adressen in deze range.

- Om de aanval te stoppen, filterden we al het verkeer richting deze IP-range weg. Het grote nadeel is, is dat hiermee 200+ servers tegelijkertijd voor langere tijd offline waren.

- Als we zagen dat de aanval voor enige tijd gestopt was, verwijderden we het filter op de IP-range.

- De aanval kwam helaas tijdens het weekend zo nu en dan weer terug. Dit zorgde ervoor dat eerst het gehele netwerk weer down was, totdat we het filter voor de IP-range weer terug hadden ingesteld. Het instellen van zo'n filter kost helaas altijd een paar minuten tijd.

- We wilden echter niet het filter op de IP-range de hele tijd actief houden, omdat hierdoor de genoemde 200+ servers langere tijd offline zouden zijn. Hierdoor kwam het dus voor dat het gehele netwerk meerdere malen enkele minuten onbereikbaar was.

- Om de downtime van de 200+ servers te beperken, hebben we een groot aantal VPS-klanten die in de getroffen IP-range zaten (tijdelijk) een ander IP-adres uit een andere range gegeven.

- Om de aanval te stoppen en weg te filteren, is er veel contact geweest en samengewerkt met internet exchanges en transit providers. Hierbij reageerden deze partijen niet altijd even snel, omdat het weekend was.

Welke maatregelen gaan we nemen?

DDoS-aanvallen zijn niet nieuw, en normaal gesproken konden we elke DDoS-aanval binnen een zeer korte tijd wel afslaan. Maar deze aanval was zoals gezegd van een dusdanige omvang dat de gebruikelijke afweer niet voldoende was. Zo kon er ook geen gebruik worden gemaakt van de "nationale wasstraat" van NBIP (NaWas) die door veel andere Nederlandse providers gebruikt wordt. NaWas werkt namelijk alleen voor DDoS-aanvallen tot 50 Gbit/s, en deze aanval was dus 10 keer zo groot.

De maatregelen die we gaan nemen om betere afweer tegen zware DDoS-aanvallen te hebben, zijn:

- We zijn momenteel druk bezig met de technische implementatie van grotere, commerciële "scrubbing centers" die zware aanvallen beter kunnen verwerken en afslaan. Deze partijen hebben we dan "stand-by" staan, en kunnen we snel inschakelen mocht er weer een aanval plaatsvinden. Deze implementatie kan zonder downtime of aanpassingen binnen ons netwerk gedaan worden, en zal naar verwachting deze of komende week worden afgerond.

- We zien deze DDoS-aanval als cyberterreur en als criminele activiteit, en zullen hier aangifte van doen bij de autoriteiten.

- Communicatie tijdens zulke grote storingen kan altijd beter, en we merkten dat veel klanten niet op de hoogte waren van onze statuspagina (status.xxlhosting.nl). Omdat het lastig is om elke klant individueel te woord te staan tijdens algehele storingen, gaan we bekijken hoe we de communicatie op andere manieren kunnen verbeteren en optimaliseren, zodat meer klanten op de hoogte zijn en blijven.

- We doen nog verder onderzoek wie werd aangevallen en om welke reden, en bekijken daarna of we wat kunnen doen met deze informatie om verdere aanvallen te voorkomen.

Excuses en bedankt voor het begrip

Als laatste willen we nogmaals onze excuses aanbieden voor de impact van deze zware DDoS-aanval. We weten dat het offline zijn van websites, e-mail en applicaties voor veel overlast zorgt. We weten ook dat zulke storingen veel telefoontjes en mailtjes van klanten en relaties oplevert.

We hebben met het hele team en leveranciers het gehele weekend hard doorgewerkt om niet alleen de aanval af te slaan, maar ook om klanten te woord te staan en te helpen. Dit doen we natuurlijk altijd graag, en we ontvingen daarbij veel steun en begrip van klanten – waarvoor onze dank!

Mocht je nog vragen hebben, neem dan gerust contact met ons op.